Pour sécuriser correctement ses accès à toutes sortes de services, il est vivement conseillé d'utiliser un mot de passe très complexe, et différent pour chaque service, ce qui évite de se faire pirater tous nos comptes si l'un des mots de passe est cracké. Autant dire qu'il devient très difficile alors de mémoriser tous ses mots de passe. Heureusement, pour cela, il existe des gestionnaires de mots de passe: il suffit alors de se souvenir d'un unique mot de passe “maitre”, le gestionnaire se souvenant pour nous de tous les autres. Dans le domaine, Bitwarden est particulièrement bien connu pour sa qualité et son côté opensource. En plus, il est même possible de l'installer chez soi gratuitement grâce au package Vaultwarden sur Docker, ceci en 5min !

Présentation de Bitwarden

Il existe de nombreux gestionnaires de mots de passe sur le marché. J'ai utilisé pendant des années LastPass, très complet, en version payante pour profiter de la version familiale, qui permet de partager certains mots de passe entre les membres de la famille. Très content du service, jusqu'à ce qu'il se fasse pirater l'été dernier. La société a tout d'abord rassuré en annonçant qu'il n'y avait aucune donnée touchée, mais finalement après recherches cela n'est peut être pas si sûr que cela, et on en découvre un peu plus chaque semaine :/ Avec les mesures de sécurité et le cryptage des données il est certes très difficile d'accéder aux mots de passes et autres données pouvant être stockées sur LastPass, mais un tel évènement met tout de même un doute quand il s'agit d'un expert du domaine pour lequel on paye un abonnement. Du coup je me suis intéressé à d'autres solutions, et Bitwarden est sorti du lot. Bitwarden est un gestionnaire de mots de passe open source, gratuit, mais proposant des options payantes. Il est aussi simple d'utilisation que LastPass, et aussi efficace que KeePass, pour les connaisseurs. D'ailleurs, Bitwarden a été créé suite au rachat de LastPass par LogMeIn il y a quelques années. Le développeur Kyle Spearrin, ne trouvant pas d'alternative gratuite et open source, a alors décidé de créer sa propre solution. Et Bitwarden est né !

Etant open source et bénéficiant d'un programme bug bounty (pour la recherche de failles et de bugs), il est régulièrement testé et mis à jour, ce qui est un vrai point fort pour une solution de sécurité.

Bitwarden a de nombreux atouts:

- applications disponibles pour toutes ls plateformes: Windows, macOS, Linux, Android, iOS, mais aussi depuis tous les navigateurs Chrome, Firefox, Edge, Safari.

- Synchronisation illimitée de tous les appareils

- Stockage d'un nombre illimité de mots de passe dans le coffre-fort

- Possibilité de stocker des identifiants de connexion, notes sécurisées, cartes de paiement et pièces d’identité

- Authentification en deux étapes (2FA) possible

- Générateur de mot de passe sécurisé intégré

- Partage de mots de passes entre utilisateurs

Si certaines fonctions font partie des fonctions Premium (avec abonnement payant) quand on utilise le Cloud Bitwarden, toutes les fonctions sont accessibles librement quand on héberge soi même la solution. Une alternative d'ailleurs intéressante pour ceux qui ne veulent pas stocker tous leurs mots de passe sur les serveurs d'une société extérieure, pouvant se faire pirater comme LastPass :/

Comme il existe un package Docker, et que j'ai justement Docker sur mon Nas Synology, la question ne s'est pas posée longtemps !

Les pré requis

Avant de passer à l'installation proprement dite, il va nous falloir certains éléments et certaines informations, qui faciliteront l'installation plus tard.

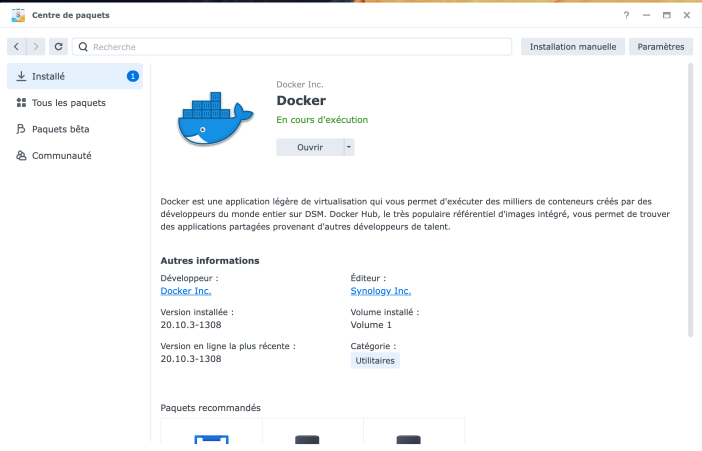

Posséder Docker

Tout d'abord, pour installer Bitwarden sur Synology, il faudra avoir installé Docker sur son NAS. Docker permet de faire fonctionner plein de services avec très peu de ressources. C'est comme si on avait plein de petits ordinateurs qui fonctionnaient sur notre NAS. C'est extrêmement pratique ! Si vous ne l'avez pas encore installé, il suffit de l'installer en deux clics depuis le Centre de Paquets Synology:

L'installation ne demande pas d'intervention particulière. Attention toutefois, il faut posséder un NAS avec processeur Intel (liste des NAS compatibles ici).

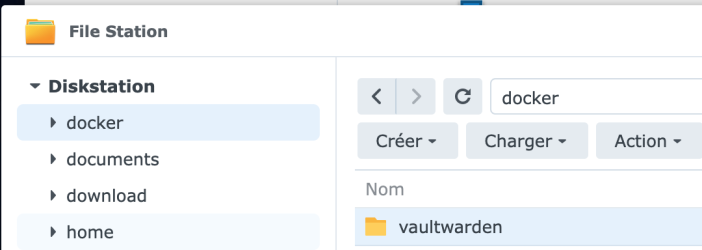

Créer le répertoire d'accueil

Il faut ensuite se rendre dans le gestionnaire de fichiers “File Station”, puis dans le répertoire Docker, et y créer un nouveau répertoire “vaultwarden”. C'est en réalité le nom du paquet Docker qui sera utilisé, le créateur de Bitwarden ayant voulu une différenciation entre la version originale et la distribution Docker non officielle. Mais ce sont bien les deux mêmes solutions identiques.

Régler le Reverse Proxi

Il peut être pratique d'accéder à ses mots de passe quand on est en déplacement. Trois solutions existent:

Rester en local: Le Docker Vaultwarden peut rester en local et coupé du monde sans aucun problème. En fait, en installant l'application Bitwarden sur votre smartphone, ordinateur portable, etc. les applications vont se synchroniser chez vous avec les mots de passe, qu'elle vont garder en local chacune de leur côté. Vous pouvez donc partir de chez vous et avoir vos mots de passe avec vous via les applications Bitwarden. Le fait qu'elles ne puissent pas joindre le serveur ne les empêche pas de fonctionner. Quand vous reviendrez chez vous, et accéderez donc à votre réseau local, les applications se synchroniseront de nouveau et tiendront compte de toutes les modifications qui auront pu avoir lieu. Cette synchronisation fonctionne très bien !

Utiliser un VPN: On peut opter pour l'utilisation d'un VPN. Nous avions vu dans un guide précédent comment se connecter au NAS depuis l'extérieur via un VPN grâce aux packages proposés par Synology. L'application Bitwarden se connectera alors au NAS comme si elle était sur le même réseau local, mais depuis n'importe où dans le monde et parfaitement sécurisé. Il sera alors possible de rester synchronisé quand on le souhaite.

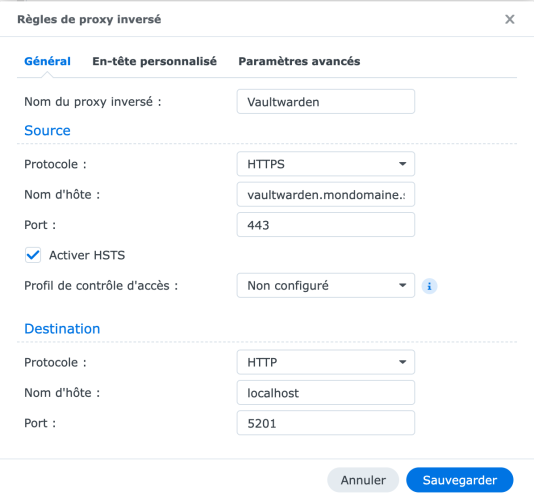

Utiliser le Reverse Proxy: La méthode la plus pratique reste d'utiliser le Reverse Proxy du Synology. Votre serveur sera alors accessible via une adresse type vaultwarden.mondomaine.synology.me par exemple. Pour mettre en place ce Reverse Proxy, je vous invite à consulter mon guide sur le Reverse Proxy Synology, où j'y explique la mise en place avec certificat SSL, etc. afin que tout soit bien sécurisé.

Pour Vaultwarden on aura une configuration de ce type sur le Reverse Proxy (en remplaçant le port 5201 par celui que vous souhaitez utiliser, ainsi que le domaine que vous utilisez):

Récupérer les paramètres du serveur SMTP

Il peut être très utile de laisser Vaultwarden envoyer des mails, que ce soit pour inviter des utilisateurs, utiliser la double authentification par mail, recevoir des rapports, etc. Pour cela il faut renseigner les paramètres du SMTP, c'est à dire le serveur d'envoi des mails. Le développeur explique les différents paramètres ici. Pour ma part j'utilise simplement le SMTP Gmail. Si vous possédez une adresse mail Gmail, c'est tout à fait possible, et gratuit. Google décrit la procédure ici.

A l'issue de la manipulation, on récupère le mot de passe généré pour utiliser le service SMTP de Gmail. On le stocke dans un coin, nous nous en servirons plus loin.

Vous pouvez bien sûr utiliser n'importe quel SMTP que vous pourriez avoir (orange, ike, etc.).

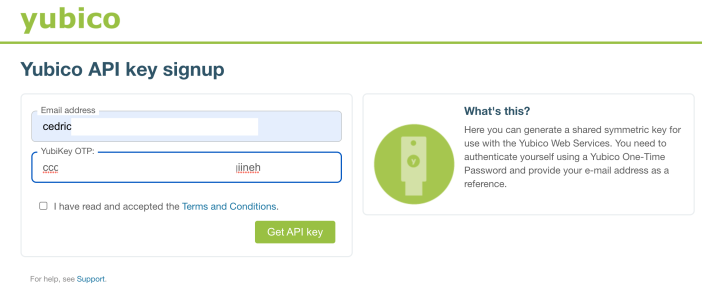

Activer le service Yubikey

Cette partie est optionnelle, et ne concerne que les personnes qui possèdent une clé Yubikey. Je vous avais présenté il y a plusieurs années déjà cette clé de sécurité: il s'agit d'une clé Usb sur laquelle on vient appuyer avec le doigt pour valider un accès. C'est un moyen parfait pour assurer la sécurité en double authentification, car il s'agit là d'une validation matérielle. Si un numéro de téléphone ou un mail peuvent être piratés, ici si on n'a pas la clé Usb matérielle, impossible de passer !

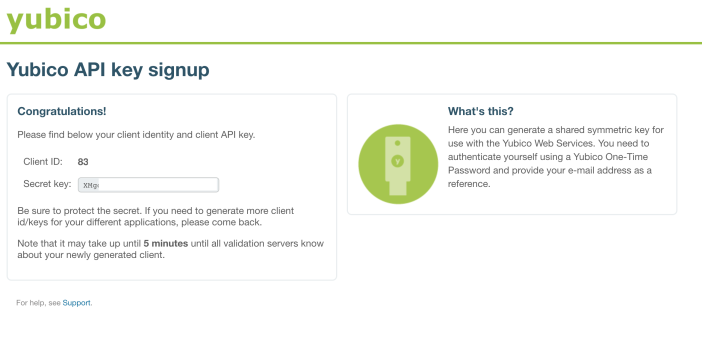

Vaultwarden est compatible avec la Yubikey. Il faut juste activer le service. Pour cela, il faut récupérer des identifiants sur le site https://upgrade.yubico.com/getapikey/

On indique son adresse mail, et on appuie sur sa clé Yubikey pour générer le code OTP. On peut alors demander à générer une clé API:

On récupère alors le Client ID et le Secret Key. On les stocke aussi dans un coin, nous nous en servirons plus loin.

Voilà ! A ce stade nous avons donc l'adresse qui permettra d'accéder au service, la configuration email, et la configuration Yubikey si on est équipé d'une telle clé. On peut passer à l'installation !

Installation de Vaultwarden sur Docker

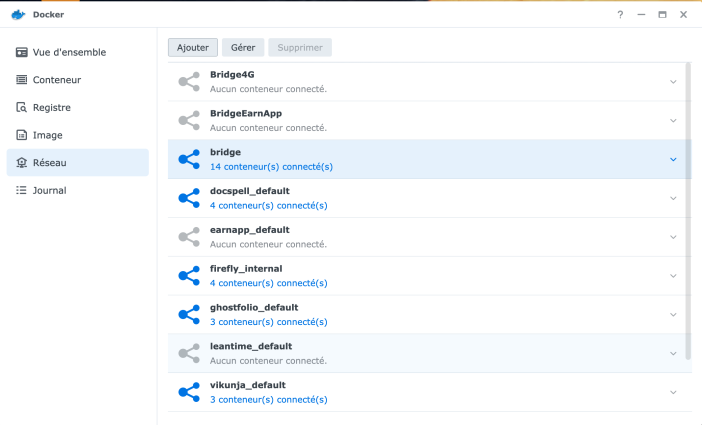

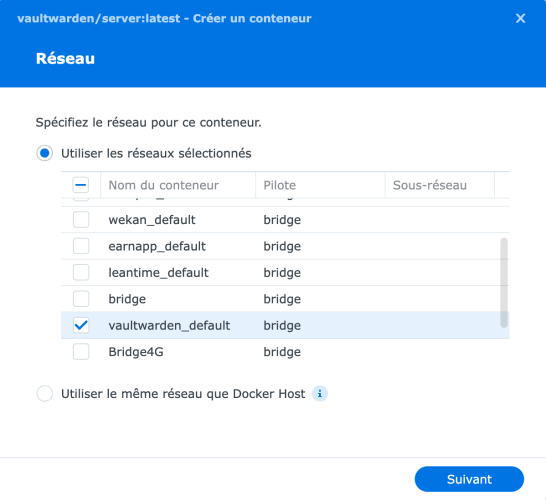

On va installer maintenant le package Vaultwarden sur Docker. Mais avant tout, nous allons créer une nouvelle connexion réseau: cela permet de séparer les différents conteneurs Docker. Dans la partie “Réseau” de Docker, on crée un nouveau réseau via le bouton “Ajouter”:

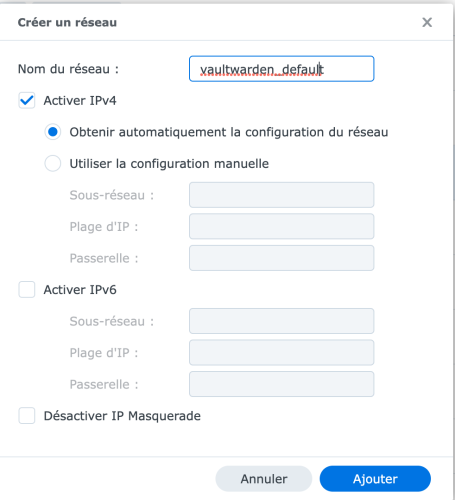

On lui donne un nom, par exemple “vaultwarden_default”, et on valide:

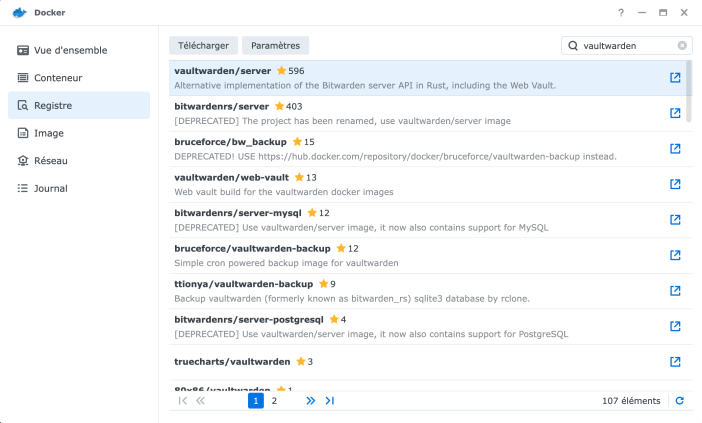

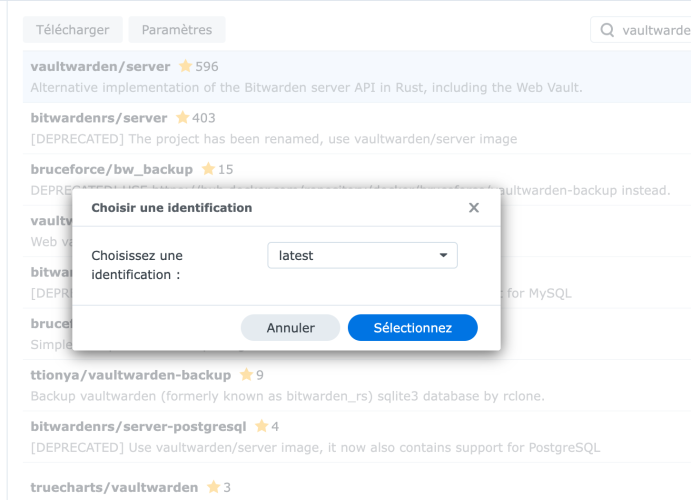

Dans la partie “Registre”, on recherche maintenant “Vaultwarden”, on sélectionne le premier, “vaultwarden/server”, et on clique sur “Télécharger”:

Dans la fenêtre qui apparait, on sélectionne “latest” pour bien avoir la dernière version:

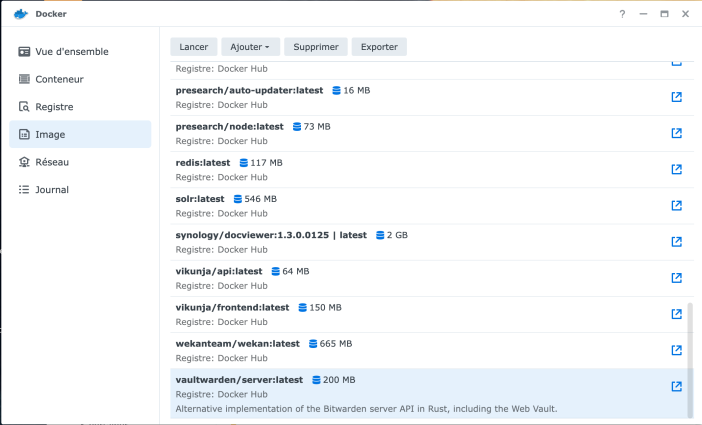

Le téléchargement peut prendre quelques minutes selon votre connexion internet. Une fois téléchargé, on le retrouve dans le menu “Image”. On le sélectionne puis on clique sur Lancer.

On sélectionne le réseau “vaultwarden_default” créé précédemment:

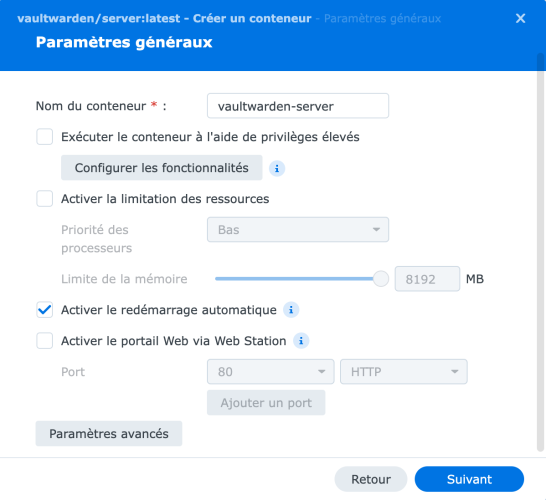

On donne ensuite un nom au conteneur, par exemple “vaultwarden-server,” on coche le “redémarrage automatique”, puis on clique sur le bouton “Paramètres Avancés” tout en bas.

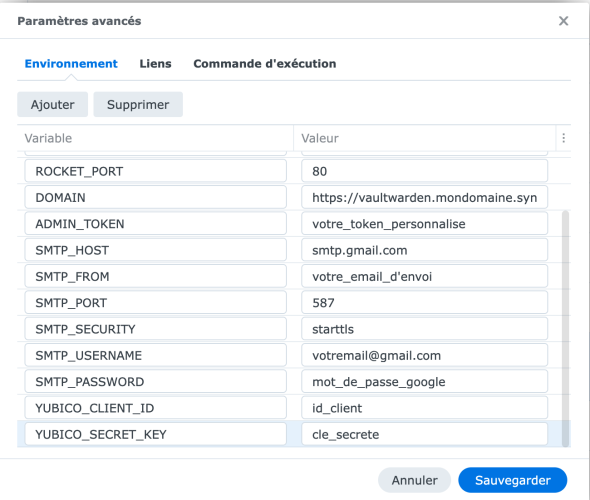

Là on ajoute les variables suivantes en fonction de ses besoins, après les variables déjà existantes:

De nombreux paramètres sont disponibles et expliqués sur le Wiki du développeur. Mais voici pour moi les plus importants:

- ADMIN_TOKEN: Permettra de sécuriser l'administration. Remplacez ici la valeur de l'Admin Token par un code que vous générez. Plus c'est long plus c'est sécurisé. Vous pouvez utiliser par exemple ce site pour générer un code: https://passwordsgenerator.net/fr/ (utiliser minuscules, majuscules, chiffres, symboles, sur 32 caractères par exemple). Notez ce code quelque part en lieu sûr, car c'est lui qui vous donnera accès à l'administration du service

- DOMAIN: l'adresse qui permettra d'accéder au gestionnaire de mot de passe, défini plus haut dans le réglage du reverse proxy. Exemple https://vaultwarden.mondomaine.synology.me

La configuration email, fortement recommandée. Exemple ici avec les paramètres du serveur Gmail, à adapter en fonction du SMTP que vous désirez utiliser:

- SMTP_HOST: smtp.gmail.com

- SMTP_FROM: l'adresse mail qui expédiera les mails

- SMTP_PORT: 587

- SMTP_SECURITY: starttls

- SMTP_USERNAME: votre adresse gmail

- SMTP_PASSWORD: le mot de passe généré plus haut sur le service Google

Si vous possédez une clé Yubikey, vous pouvez ajouter ces deux variables. Sinon inutile de les mettre:

- YUBICO_CLIENT_ID: l'ID client donné par Yubikey plus haut

- YUBICO_SECRET_KEY: la clé secrète donnée par Yubikey

Une fois les variables renseignées, on valide, puis on fait suivant.

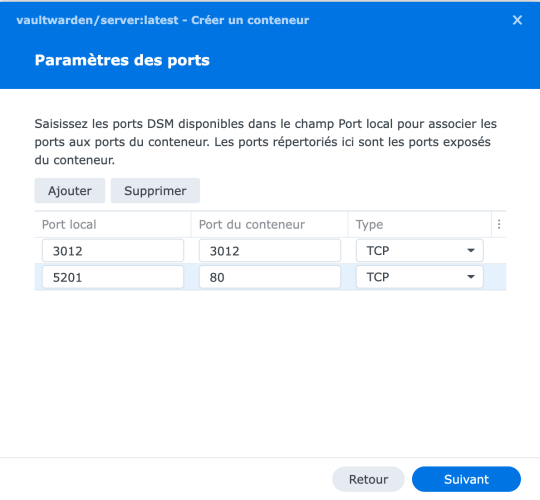

Là on ajoute les ports suivants (le port 5201 est à ajuster en fonction de ce que vous avez défini dans le reverse proxy)

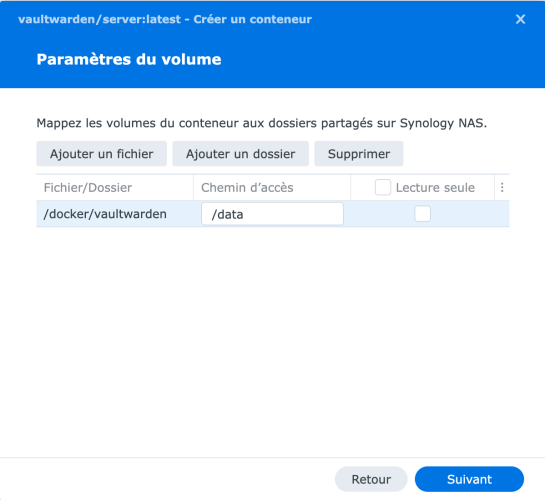

On mappe ensuite les dossiers pour que le conteneur puisse écrire les données nécessaires sur le Nas. Bouton “ajouter un dossier”, puis on va chercher le dossier docker/vaultwarden qu'on a créé précédemment, et on met “/data” en chemin d'accès'

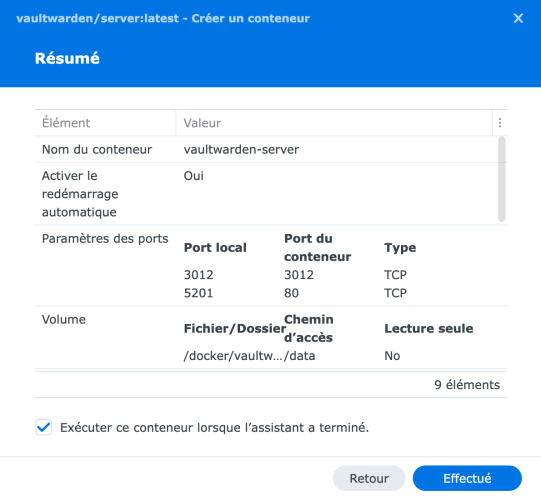

On valide, et on lance la création du conteneur.

Création du premier compte utilisateur

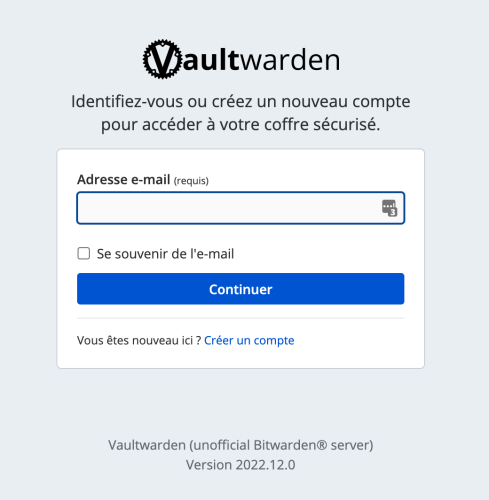

On peut alors se connecter à la page https://vaultwarden.mondomaine.synology.me (ou l'adresse que vous avez défini bien sûr) pour créer son compte. Attention, il ne faut pas cliquer sur le gros bouton “continuer”, mais en dessous “créer un compte” la première fois.

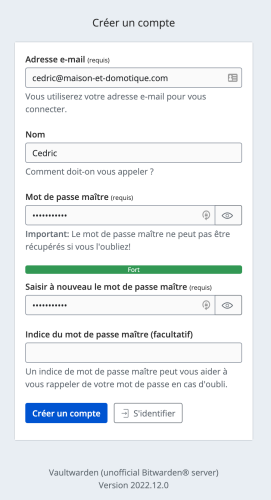

On renseigne alors toutes les informations nécessaires. Veillez à utiliser un mot de passe fort pour l'utilisateur, puisque c'est ce mot de passe qui donnera accès à tous les autres ensuite:

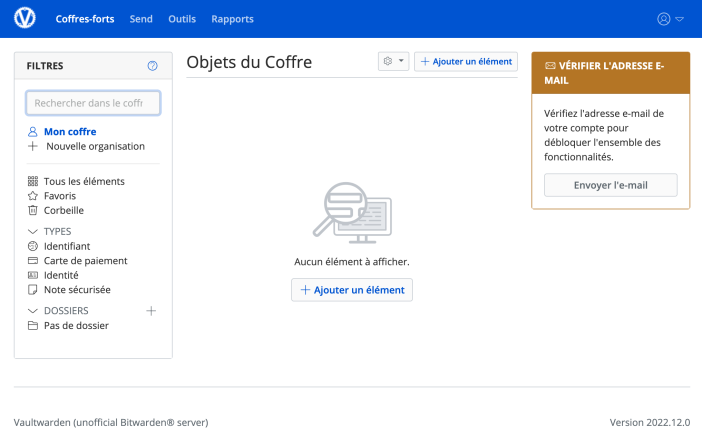

On peut ensuite vérifier son adresse email en cliquant dans la fenêtre de droite.

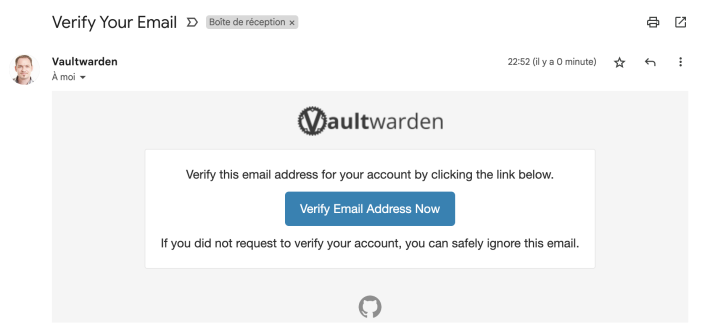

Si la configuration du SMTP réalisée plus haut est correcte, vous devriez recevoir un mail de ce type:

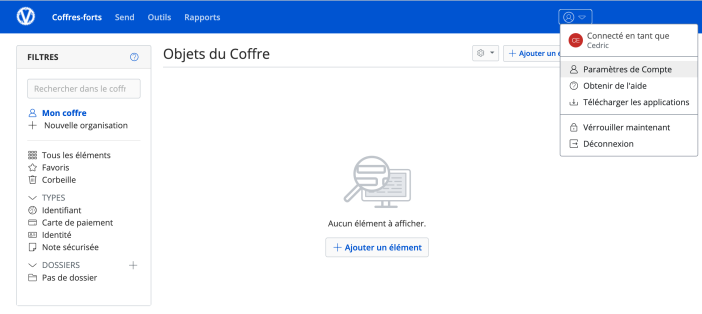

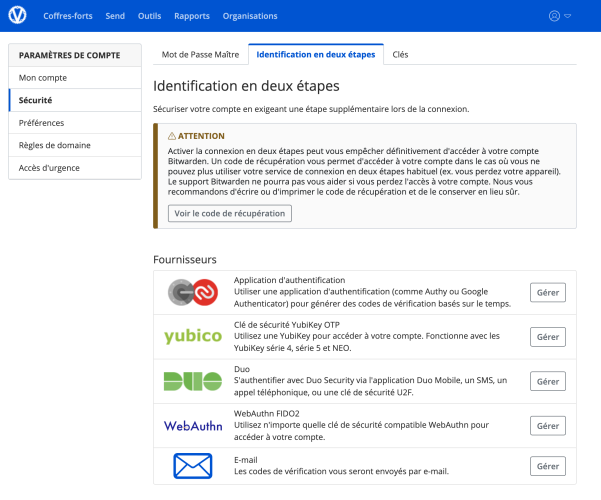

Avant d'aller plus loin, je vous conseille d'activer la double authentification, disponible dans les paramètres du compte, car on accède tout de même ici à l'ensemble de nos identifiants et mots de passe ! La sécurité est donc de mise !

Sur le compte utilisateur, on peut alors activer la double authentification, que ce soit par une application Google Authentificator, un code par email, ou une clé Yubikey par exemple:

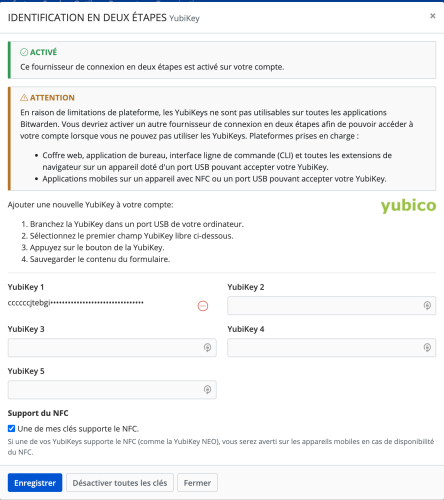

Vaulwarden gère ici jusqu'à 5 clés Yubikey, ce qui sera plus que suffisant ! Pour ma part j'ai une clé que j'utilise quotidiennement, et une autre clé de secours dans un coffre.

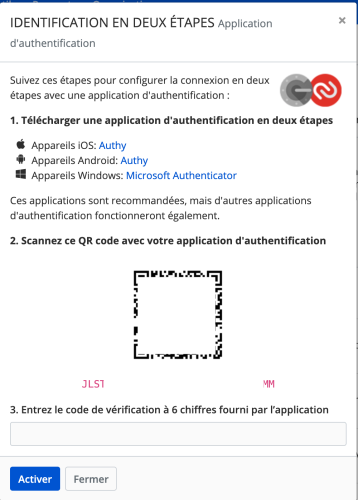

On peut aussi activer Google Authentificator par exemple, à défaut de posséder une clé Yubikey:

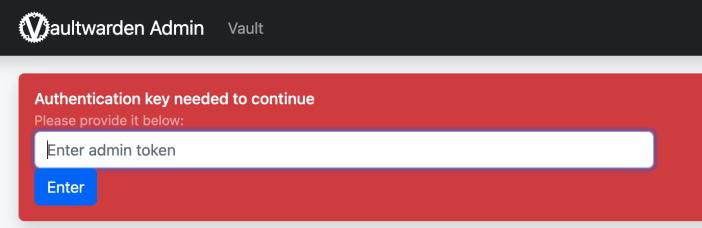

A noter que des paramètres très poussés sont accessibles via une page d'administration globale, disponible via l'adresse https://vaultwarden.mondomaine.synology.me/admin (en utilisant bien sûr l'adresse de votre installation Vaultwarden). Il faut ici entrer le Token Admin que vous avez défini plus haut dans la variable lors de l'installation:

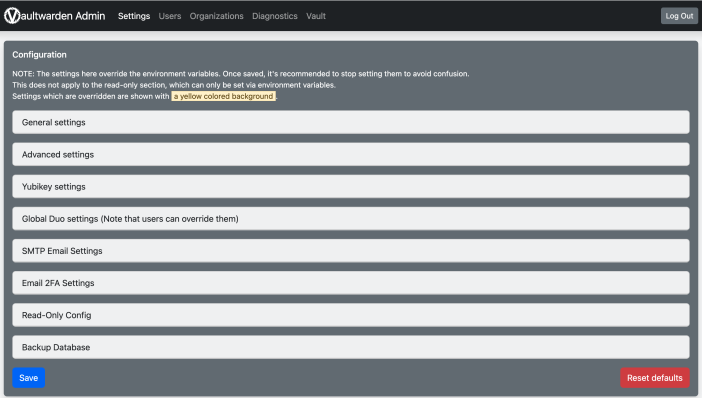

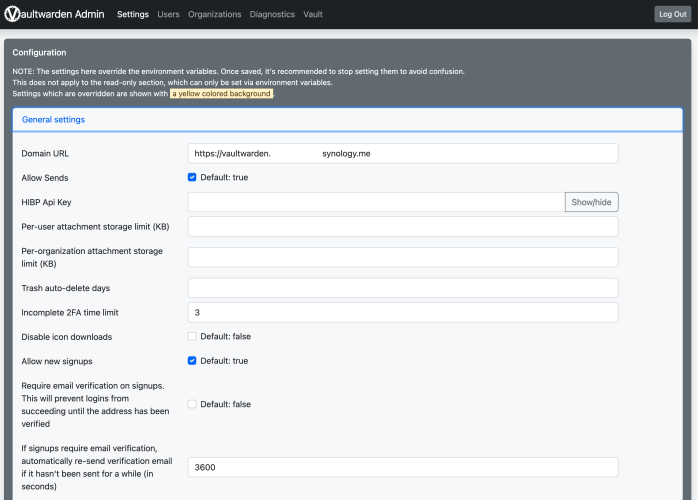

On accède alors à la page de configuration du service:

Les informations importantes ont déjà été complétées automatiquement lors de l'installation grâce aux variables que nous avons définies. Mais d'autres options intéressantes sont également disponibles: vous pouvez par exemple désactiver les nouveaux enregistrements d'utilisateurs, en décochant “Allow new signups”. Pour la sécurité, vous pouvez en effet choisir de garder la possibilité d'inviter de nouveaux utilisateurs, mais interdire la création de nouveaux comptes (sans invitation). Très bien pour une utilisation familiale, pour éviter que des personnes extérieures puissent venir profiter de votre service auto hébergé.

Utilisation des applications Bitwarden

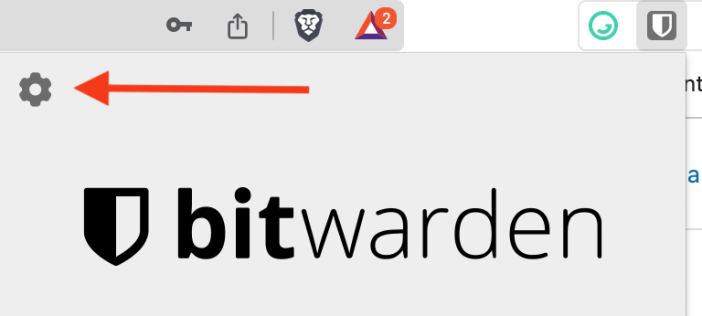

Notre serveur Vaultwarden peut fonctionner avec toutes les applications et plugins Bitwarden officiels, comme si on utilisait le Cloud officiel. Il faut simplement indiquer l'adresse de notre serveur Vaulwarden. Dans le plugin Chrome, par exemple, on clique sur la roue crantée:

On retrouve ce paramétrage partout, dans l'application mobile, sur PC, etc.

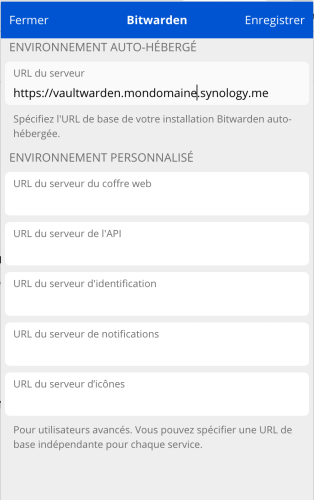

On y renseigne simplement l'adresse de notre serveur Vaultwarden:

On peut ensuite s'identifier avec notre compte Vaulwarden. Divers paramètres peuvent être réglés, pour gérer le temps d'inactivité, autoriser l'identification biométrique, etc.

Pour le reste, je ne vais pas vous expliquer en détail comment fonctionne Vaultwarden, vous trouverez toutes les possibilités sur le site officiel. Juste les points importants:

- vous pouvez importer les mots de passe de vos autres gestionnaires de mots de passe. La liste de compatibilité est longue comme le bras !

- les mots de passe peuvent être classés dans des dossiers pour les retrouver plus facilement

- vous pouvez créer une “organisation” pour y partager des mots de passe avec vos proches. J'y partage par exemple dans une organisation “Famille” les mots de passe des comptes Netflix, Spotify, etc. afin que les enfants ou ma femme puissent y accéder facilement

- Vaulvarden propose un générateur de mots de passe et même d'identifiants très puissant, pratique quand on a besoin de créer un nouveau compte sans chercher un mot de passe fort

- il est possible de stocker des fichiers complets pour les sécuriser

- il est possible d'envoyer des fichiers cryptés à un utilisateur extérieur (fonction “send”), avec durée de vie limitée

- des rapports automatiques permettent de savoir si un mot de passe a été utilisé plusieurs fois, lister les mots de passe trop faibles, etc.

- vous pouvez désigner une personne pouvant obtenir un accès d'urgence à votre compte (par exemple en cas de décès, qu'un proche puisse accéder à votre coffre fort et vos mots de passe pour qu'il ne soit pas bloqué par votre absence)

- etc.

Conclusion

Bitwarden / Vaultwarden est un service de gestion de mots de passe extrêmement complet, et vraiment sécurisé (vous trouverez des explications complètes sur la façon qu'il protége les données).

Il existe plusieurs services de ce type sur le marché. Mais j'apprécie particulièrement Bitwarden pour sa facilité d'utilisation, assez proche de ce que j'ai connu sur LastPass, et la possibilité de l'héberger soi même et d'appliquer les règles de sécurité qu'on souhaite. Il faut bien sûr que l'accès à son Nas soit correctement protégé, ainsi que l'accès à Vaultwarden. Mais avec les éléments vus ici, cela ne devrait pas poser de problème. L'accès via Reverse Proxy, avec certificat SSL, et double authentification au compte Vaultwarden devrait répondre à la plupart des besoins.

On a ainsi un service de gestion de mots de passe complet, puissant, sécurisé, et tout cela gratuitement ! Je l'utilise maintenant depuis plusieurs mois, ce qui m'a permis de valider son fonctionnement avant la date anniversaire de mon compte LastPass le mois prochain. J'en suis totalement satisfait, et après la faille de LastPass l'été dernier, je me dis que mes mots de passe seront tout aussi bien au chaud chez moi :)

Hello Cédric, merci pour ce tuto.

Pour ceux qui auront réussi cette 1ère étape, il est temps de passer à la suivante à savoir : sauvegarder tous vos jolis mots de passe.

Et là, ce conteneur supplémentaire fait le job :

https://github.com/ttionya/vaultwarden-backup

Hello ! Merci pour cette info ! Je me contentais d’un “bête” export régulier depuis Vaultwarden, qui gère ca très bien, mais qui nécessite une intervention manuelle, en plus du backup global de mon instance Docker. Mais ce système de backup peut en effet être très intéressant !

Bonjour,

Extrait de votre texte: “aussi efficace que KeePass”.

Pour information, dans Keepass, il y a depuis peu une “Faille critique dans KeePass : un attaquant peut exporter les mots de passe en clair !”.

Hello ! Aie, en effet, ca tombe mal :/ Pourtant Keepass était très bien réputé à ce niveau là. Mais comme Lastpass aussi, d’ailleurs. Ca montre bien que le 100% sûr n’existe pas, et qu’il faut vraiment bien sécuriser son système !

Bonjour Cédric,

Merci pour ce tuto très complet et détaillé. J’utilise via docker vaultwarden depuis quelques temps et reste bloqué sur une fonctionnalité… Il est possible de stocker des pièces jointes dans le coffre. L’upload se fait correctement, mais le download tourne en boucle sans récupérer le document. Avez vous constaté ce problème (je penche pour un problème de reverse proxy).

Bonjour Cédric

Merci pour ton article/tuto, comme d’habitude c’est top!

Juste une question je coince a la fin je ne vois pas ou mettre l’adresse du serveur local dans bitwarden que se sois sur le plugin chrome ou sur l’application mac et même mon téléphone android.

Je précise que ne je suis pas premium.

Merci a toi de ta réponse bon Weekend

Stéphane

Salut Stéphane, merci pour ton commentaire ! Sur la fin du guide, il y a une capture écran qui montre une roue crantée. Tu la trouves aussi bien sur l’extension chrome que sur l’app mobile (en haut à droite sur l’app mobile Android, par exemple). Directement sur l’écran de login, avant même de s’être identifié. Tu cliques dessus, et là tu as le premier champ “URL du serveur”: il suffit de renseigner l’url de ton serveur à toi, et à partir de là l’app ou l’extension vont se connecter à ton propre serveur. Tu peux ensuite t’identifier et utiliser les fonctions normalement.

Merci Cédric enfin de compte j’ai pas compris il faut se déconnecter et on vois la roue cranté merci encore

Bonjour Cédric,

J’ai actuellement une version payante de bitwarden car elle me permet de générer des TOTP depuis les applis bitwarden officielles. Est-ce que vaultwarden peut aider à me libérer de cette licence ?

Merci

Salut Nicolas. Je ne l’ai pas encore utilisée, mais j’ai bien la fonction dans l’app mobile pour prendre en photo le QRcode et générer le TOTP. Ca m’a l’air d’ailleurs beaucoup plus pratique que Google Auth, va falloir que j’étudie cette fonction de plus près !

Salut Cédric,

Merci pour ce tuto ! top !

je l’ai installé sur mon Syno il y a quelques jours, fonctionne parfaitement !

Par contre, petite question pour les Yubikey, si j’active avec mon mail (ou un autre mail). est-ce que les autres utilisateurs pourront aussi utiliser leur propre clés ?

merci

Hello. Oui, je pense. Faut tester ! Je suis malheureusement le seul utilisateur de Yubikey à la maison, donc je ne pourrai malheureusement pas essayer, mais ca m’intéresse d’avoir un retour si tu peux tester ! Mais à priori c’est juste pour activer l’API Yubikey au début, donc ca devrait le faire.

Mince ^^ je n’ai pas encore les Yubikey, je voulais être sur que ça fonctionne avant de les acheter :-)

et si on a activé la clé Yubikey, si on active l’accée d’urgence à une personne de confiance, ça désactive la sécurité Yubikey ?

merci

Hello ! Alors j’ai vérifié avec la seconde Yubikey que j’ai et en créant un autre compte, ca fonctionne sans problème. L’adresse utilisée lors de la déclaration de l’API n’a pas d’importance, c’est juste pour obtenir les clés API. APrès chaque utilisateur peut créer son compte avec l’adresse mail qu’il souhaite et sa clé en double authentification. J’ai testé ca fonctionne impec.

Quant au contact d’urgence, la double authentification est dans ce cas désactivée pour que le contact d’urgence puisse accéder. Tout est expliqué ici: https://bitwarden.com/help/emergency-access/

Bonjour, j’ai un petit blocage, j’accède bien a la page de connexion/création de vaultwarden avec l’adresse local 192….:5201 mais lorsque je veux créer un compte il me bloque et me dit qu’il faut une connexion https, hors moi je veux l’utiliser uniquement en local, avez vous une solution? Merci.

Hello. Si tu reprends le guide sur le reverse proxy, en suivant la partie relative au certificat et en indiquant ton ip locale (ou simplement localhost), ca devrait fonctionner, je pense. Pas besoin de faire la suite avec le reverse proxy puisque tu veux rester en local.

Bonjour et merci pour ce tuto

L’installation s’est déroulée correctement cependant, j’ai 2 questions :

– je n’arrive pas à enregistrer le couple USER/PASSWORD lorsqu’il est sur 2 pages comme la connexion au DSM de mes Synology

– est il possible d’importe la base depuis Bitdefender Wallet

Merci pour votre aide

Jean

Bonjour,

Quand le couple user / password sont sur deux pages différentes, ca peut parfois poser problème à l’enregistrement en effet. Perso j’édite une entrée manuellement sur Bitwarden. Après pour compléter automatiquement le mot de passe, ca ne pose pas de soucis particulier.

Concernant le passage de Bitdefender, apparemment la société a juste prévu un export en .db, ce qui est un format de base de données pas vraiment universel pour les imports :/ Il ne semble malheureusement pas y avoir de solution simple pour importer dans Bitwarden. J’ai pu voir des utilisateurs utiliser les deux en parallèle pendant quelques temps: Bitdefender complète les mots de passe quand on visite un site, et Biwarden l’enregistre de son côté quand il ne le connait pas. Ca permet de mettre à jour Bitwarden au fur et à mesure avec tous les mots de passe.

Salut Cédric. Merci pour ce guide!

Cependant je confirme ce que Pedro dit, en local ca ne fonctionne pas.

La raison est le reverse proxy. Un reverse proxy avec un nom custom ne peut pas être accédé en local. On doit effectivement entrer l’ip de la machine et le port.

Et c’est à ce moment qu’on se bute au problème de https tel que décrit par Pedro.

Donc, que ce soit pour terminer la config ou utiliser bitwarden en local ce n’est pas possible.

As-tu une solution?

Hello. Alors en effet, après vérification, le certificat SSL ne peut s’appliquer qu’à un domaine, et non pas une IP. Il faudrait donc tout de même faire toute la configuration avec le Reverse Proxy et le sous domaine, quitte ensuite à ne pas autoriser l’accès depuis l’extérieur. Ca doit être possible via le panneau de configuration / portail de connexion / Avancé, et en créant un profil de controle d’accès pour n’autoriser que certaines IP à accéder au service souhaité. A tester, car je ne peux pas essayer de mon côté pour le moment.

Salut Cedric, merci pour le tuto

J’ai également cvoulu installé cette solution sur mon NAS, mais je bute sur une erreur.

En effet quand je vais sur l’adresse reverse proxu j’ai le message :

“SYNOLOGY

Désolé, la page que vous recherchez est introuvable.”

J’ai testé le reverse sur la page de login cela fonctionne, j’ai suivi a la lettre le tuto, je ne vois pas.

J’ai meme ouvert les ports pare-feu, mais rien …

Merci de ton aide

Bonjour Cédric,

Merci pour ce super tuto, qui m’a été très utile.

Je souhaite juste apporter une petite astuce pour la configuration du compte smtp Gmail, car j’ai passé plusieurs heures à trouver la solution.

Si vous ne recevez pas le mail de validation lors de la première connexion à votre compte et que depuis la console admin, lors d’un envoi test, vous avez un message “smtp 5xx error..”, il faut aller sur la console Google de votre compte, puis activer la double authentification si ce n’est pas déjà fait. Ensuite dans la rubrique double athentification, il est possible d’obtenir un mot de passe d’application, il est possible de mettre une entrée personnelle et d’obtenir un mot de passe qui cette fois permettra le bon fonctionnement de la messagerie.

En tout cas encore mille merci pour ce tuto, et si jamais un tuto indentique pour la version officielle depuis l’image bitwarden/server, était envisageable, ce serait génial.

Bon week à toutes et tous.

Bonjour Cédric,

tout est installé et fonctionne presque parfaitement. J’ai 2 petits problèmes:

=> Je ne trouve pas comment faire pour ajouter des pièces jointes type PDF dans le coffre fort? peux-tu me détailler la procédure.

=> Lorsque que me connecte avec /admin et que je colle le token renseigné dans le docker, cela ne fonctionne pas. Une idée?

Merci

Merci Cédric super tuto.

Utilisateur de Bitwarden Premium depuis quelques années pour les pièces jointe, synchroniser ses mots de passes avec la famille est juste PAAAARFAIT !

Ceux qui n’arriveraient pas à envoyer les mails, essayer de désactiver le pare-feu syno juste pour voir et si ça vient de là :

– Créer une nouvelle règle pour le port 587 en mettant bien en IP source l’ip de l’interface créée dans Docker !

Bonjour à toutes et tous,

J’aurais une petite question concernant les mises à jour des images et des conteners.

Faut-il juste arrêter le conteneur, remplacer l’image et relancer le conter, ou faut-il sauvegarder la configuration et tout réinstaller en important la configuration ?

En vous remerciant pour votre aide et en vous souhaitant un bon après-midi.

Cordialement,

Stéphane C.

Bonjour Stéphane

J’ai également cherché comment faire la mise à jour et j’ai trouvé un tuto de FX sur Cachen

https://www.cachem.fr/synology-conteneur-docker-dsm/

Cordialement

Jean

Bonjour Jean,

Merci pour ce partage, je vais regarder cela.

Bonne journée.